Ten wpis na temat cyberbezpieczeństwa, cyberwojny i prawa międzynarodowego eksploruje związki między technologią, prawem i polityką. Wcześniej analizowałem różne dokumenty strategiczne różnych państw (np 1, 2, 3, 4, 5, 6).

Że tak powiem: znam “branżę”... W 2023 roku krajobraz tu jest na tyle dojrzały, że możemy poczynić krok do przodu.

Zrobimy go przy okazji nowego dokumentu i to polskiego. Dokumentu, który na pierwszy rzut oka jest po prostu odpowiednikiem innych takich dokumentów wydawanych przez różne państwa. W naszym przypadku będzie to “Stanowisko Rzeczypospolitej Polskiej dotyczące zastosowania prawa międzynarodowego w cyberprzestrzeni“. Dojdziemy do wniosku, że jest to krok naprzód, choćby ze względu na konkretność przykładów. To różnica jakościowa. Dokument ten wypuszczony przez Ministerstwo Spraw Zagranicznych (a przyjęty w końcu 2022 przez Radę Ministrów) wyznacza “czerwone linie” i progi eskalacji w cyberprzestrzeni. Właśnie takiego wyjaśnienia potrzebujemy. Tak się też składa, że zarówno Ukraina, jak i Polska były celami/ofiarami rosyjskich cyber operacji, w tym takich mających związek z działaniami wojennymi. W przypadku Polski, która nie jest w stanie wojny, niedawno potwierdził to rząd, tj’ Polska sama sobie, a informacje o zagrożeniach cyber wydała też wywiadownia cyberbezpieczeństwa Microsoftu . To tyle w kwestii ram technologicznych, prawnych, politycznych i wojskowych, o których należy wiedzieć na początku 2023 roku.

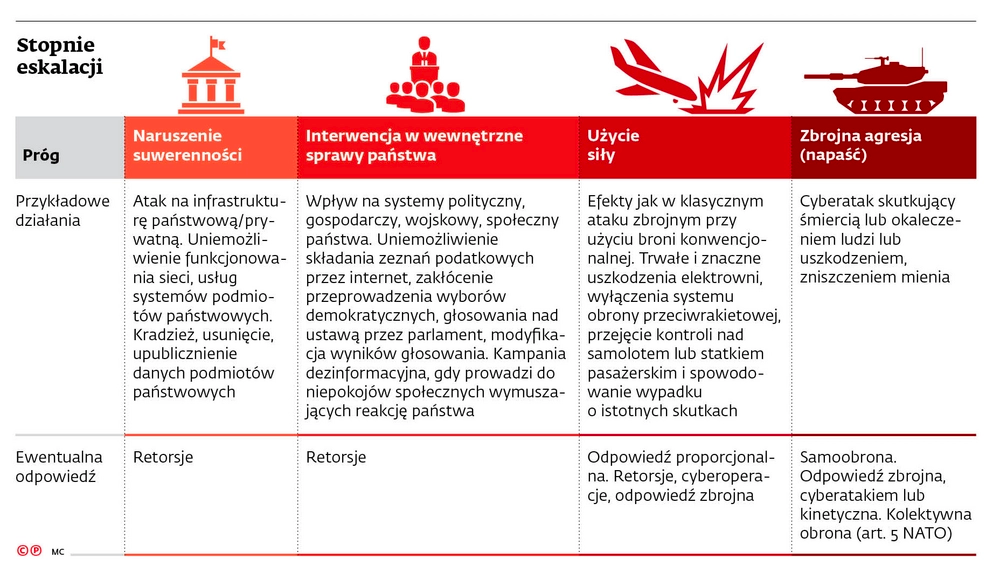

Teraz bezpośrednio nawiązując już do dokumentu o którym tu mowa. W oświadczeniu tym przyznano, że działania w cyberprzestrzeni mogą przekraczać progi określone prawem międzynarodowym. Progi operacji cyber można przedstawić jako cyberataki, które mogą

- Naruszać suwerenność.

- Stanowić bezprawną ingerencję w sprawy wewnętrzne

- Stanowić użycie siły

- Być zbrojną agresją.

To nie jest wydumana skala, którą sobie właśnie wymyśliłem. I o to chodzi. Skala ta oparta jest na prawie międzynarodowym, które obecnie akceptuje każde państwo. Sztuka tu polega na tym, by dostosować swój umysł do tego trybu rozumowania i opisu na właśnie te sposoby. To sprawi, że debata stanie się zdrowsza, dzięki standaryzacji. Jeśli spojrzy się na cyberoperacje wg powyższej skali, to już nigdy nie da się nabrać na szum informacyjny o „wyrafinowanych cyberatakach”, które okazują się wydarzeniami bez znaczenia.

Odpowiedzią na działania w skali 1-4 powyżej mogą być retorsje, odpowiedzi dyplomatyczne lub gospodarcze, ale także cyberataki odwetowe (samoobrona) (to poziomy 3, 4). W tym odpowiedzi w innej domenie. Odpowiedzi rakietowe,, bombardowania, lub ataki artyleryjskie itd. Również w tym przypadku polskie oświadczenie zawiera ważny szczegół, ponieważ wyjaśnia, dlaczego taka “niecyfrowa reakcja” może być stosowana w praktyce.

Ostatecznie, Stanowisko RP wyznacza drabinę eskalacji działań w cyberprzestrzeni. Skalę i dotkliwość naruszeń, oraz możliwe reakcje..

1) Naruszenie suwerenności

Brzmi to jak dość standardowe stwierdzenie: “naruszenie suwerenności państwa może nastąpić, zarówno w sytuacji ataku na infrastrukturę państwową, jak i prywatną”.

Idąc dalej, podaje przykłady: „zakłócaniu działalności organów państwa np. uniemożliwienie funkcjonowania sieci, usług bądź systemów teleinformatycznych podmiotów państwowych, czy też kradzież, usunięcie bądź upublicznienie danych należących do tych podmiotów”.

Osiągnięcie takiego progu jest dość proste dla państwa lub aktora niepaństwowego.

Przykład. Czy kradzież i publikowanie korespondencji, np. korespondencji ministra, jest naruszeniem suwerenności? Oczywiście, że tak. Niezależnie od tego, czy była to oficjalna skrzynka pocztowa, czy prywatna. Stało się tak, prawdopodobnie w wielu miejscach. Jest to oczywiście tylko jeden konkretny przykład tego, jak można naruszyć suwerenność państwa.

2) Bezprawna ingerencja w sprawy wewnętrzne

Poważniejszym progiem naruszenia jest bezprawna ingerencja w sprawy wewnętrzne. Ale co to jest? By osiągnąć ten próg „interwencja musi zawierać element przymusu”. Chociaż przymus nie jest zdefiniowany, można sobie wyobrazić, że może być bezpośredni (groźba itp.) lub pośredni (tam, gdzie jest dorozumiany?). To dość standardowe: “Cyberoperacja negatywnie wpływająca na funkcjonowanie i bezpieczeństwo systemu politycznego, gospodarczego, wojskowego lub społecznego państwa, i mogąca prowadzić do zachowań, których w innych okolicznościach państwo nie podjęłoby, może zostać uznana za niedozwoloną interwencję”. Inne sytuacje?

- Cyberatak powodujący uniemożliwienie składania zeznań/deklaracji podatkowych online

- Ingerencja zakłócająca rzetelny i terminowy przebieg demokratycznych wyborów

- Pozbawienie parlamentu pracującego zdalnie możliwości głosowania online nad przyjęciem ustawy (uwaga: to nie jest to ryzyko hipotetyczne. Taki proces głosowania jest w Polsce przecież istnieje! A zablokowanie tej możliwości jest łatwe do wyobrażenia; to zatem bardzo konkretny przykład!) lub modyfikowanie wyniku takiego głosowania

- Zakrojona na szeroką skalę i ukierunkowana kampania dezinformacyjna, gdy jej skutkiem są niepokoje społeczne wymagające konkretnych reakcji ze strony państwa [jeśli państwo nie musi interweniować, to dezinformacja jest niskiej skali i bez znaczenia, ponieważ nie ma wymiernych skutków]

Potencjalny odwet w odniesieniu do kwestii poruszonych w (1) i (2)

Zazwyczaj praktyka państwowa zakłada, że odwet ma charakter ekonomiczny lub dyplomatyczny. Sankcje, wskazywanie palcem “winnych” itp. Są to retorsje.

3) Użycie siły

Ten próg przybliża nas do działań militarnych. Cyberatak postrzegany jako użycie siły oceniany jest na podstawie skutków, efektów. Efektów, które tutaj muszą mieć „podobne” skutki do tych typowych dla tradycyjnej działalności zbrojnej, z bronią inną niż “cyber”. Podaje się przykłady: „Za użycie siły można uznać działania w cyberprzestrzeni prowadzące do: trwałe i znaczne uszkodzenie elektrowni, wyłączenie systemu obrony przeciwrakietowej [powiedziałbym, że jest to już poziom agresji zbrojnej, a przynajmniej graniczący z nią, ponieważ bezpośrednio ingeruje w systemy uzbrojenia armii] lub przejęcie kontroli nad samolotem lub statkiem pasażerskim i spowodowanie wypadku o istotnych skutkach”. Taka działalność zwykle wiąże się z niszczeniem mienia/obiektów, spowodowaniem ofiar lub obrażeń itp.

4) Atak zbrojny

Idąc z punktu poprzedniego jeszcze dalej. Chodzi o działalność polegającą na niszczeniu mienia/przedmiotów, powodowaniu ofiar, rannych itp. w sytuacji gdy to ma znaczny poziom, efekty (“W kontekście cyberprzestrzeni za zbrojną napaść można uznać cyberatak, który skutkuje śmiercią albo okaleczeniem ludzi lub uszkodzeniem albo zniszczeniem mienia znacznej wartości“). Takie wydarzenia mogą być postrzegane jako agresja zbrojna.

Daje to prawo do samoobrony. Odpowiedź może być w tej samej domenie, więc w tym przypadku cyberatak w odpowiedzi na cyberatak. Może to również odbywać się za pomocą dowolnych innych dostępnych środków (tj. również innych niż cyber). Wyjaśnienie jest następujące: “Pozbawienie możliwości odpowiedzi kinetycznej na cyberatak tego rodzaju mogłoby czynić prawo do samoobrony iluzorycznym w sytuacji, gdy sprawca napaści zbrojnej jest w niskim stopniu zależny od funkcjonowania cyberprzestrzeni”.

Tak więc jedną z możliwych opcji użycia siły innej niż cyberatak jest sytuacja, w której sprawca/cel nie polega zbytnio na internecie, sieciach teleinformatycznych, itd. Rzeczywiście, w takim przypadku koszty nałożone na przeciwnika mogłyby potencjalnie być zbyt niskie, by się nimi przejmować. Dlatego też państwa dopuszczają możliwość użycia innych metod, np. bombardowań lotniczych, artylerii itp. Taki scenariusz ma jednak pewne ograniczenia.

Wyobraźmy sobie, że Polska (Niemcy, Norwegia? itp.) zostaje zaatakowana przez odległe państwo. Powiedzmy, że państwo położone w Ameryce Południowej. W jaki sposób można zastosować reakcję inną niż cyber? Polska (Niemcy, Norwegia…) jest dość daleko od Ameryki Południowej. Użycie rakiety o odpowiednim zasięgu byłoby niemożliwe. To jedno z ograniczeń. Ponieważ czasami jest to po prostu niemożliwe w praktyce. Inny scenariusz. Od lat Rosja pracuje nad możliwością odłączenia się od globalnego internetu. Czy byłby to argument za odpowiedzią inną niż cybern? Niezupełnie – Rosja nadal będzie polegać na technologiach informacyjno-komunikacyjnych, tylko na poziomie krajowym, ewentualnie w swoich odizolowanych sieciach. Łączenie się z ich odizolowanymi sieciami może ostatecznie nie być takie trudne. Więc to też nie byłoby kluczowym powodem (co w naszym świecie jest właściwie stabilizujące…?)

Inne sprawy.

Polska mówi, że państwo może podejmować działania także wobec podmiotów niepaństwowych. A więc prywatnych firm, osób prywatne, „grup hakerskich” itp. To ciekawe, choć nie powinno nas to już dzisiaj dziwić. Wiele państw prawdopodobnie myśli tak samo. Jeżeli państwo hostujące taką działalność odmawia podjęcia działań przeciwko takiemu wykorzystaniu swego terytorium, to, nie spełnia swoich obowiązków w zakresie zaprowadzania spokoju i stabilności.

Niestety, w kwestii praw konfliktów zbrojnych – Polska poświęca temu zagadnieniu jedynie 4 zdania. Temu, że międzynarodowe prawo humanitarne stosuje się do cyberwojny. Więc tutaj nic nie jest wyjaśnione, w jaki sposób to rozumieć konkretnie. Może w przyszłości?

Również niestety, stanowisko Polski zawiera stwierdzenie wewnętrznie sprzeczne. W oświadczeniu czytamy, że cyberprzestrzeń ma "nieco „aterytorialny”" charakter. Ale w innym miejscu słusznie (!) zaznaczone jest, że obowiązuje zasada suwerenności, która wiąże się z terytorialnością (i tego się trzymamy). Oba nie mogą być prawdziwe w tym samym momencie i w tym samym dokumencie. To nielogiczne. Odłóżmy to na bok! Bo bardzo dobrze, że ten dokument w ogóle powstał.

Poniżej drabina eskalacyjna uwzględniająca działania w cyberprzestrzeni z mojego artykułu w Dzienniku Gazecie Prawnej (04/01/2023).

Podsumowanie

W ciągu ostatnich 10 lat byliśmy świadkami dramatycznego rozjaśniania, w jaki sposób „zasady prawa międzynarodowego” mają zastosowanie do „cyberataków”. Coraz mniej miejsca pozostaje dla artykułów prasowych gdzie ktoś pokusiłby się o stwierdzenie, że panują rzekomo jakieś “szare strefy”. No i dobrze.

W Filozofii Cyberbezpieczeństwa zawarłem poniższe stwierdzenie:

Stanowisko RP jest wydane w j. polskim i w j. angielskim. Więc w tym kontekście trudno, bym narzekał. Jest dobrze.

Podobała Ci się ocena i analiza? Masz pytania, uwagi, skargi lub oferty zaangażowania? Zapraszam do kontaktu: me@lukaszolejnik.com.

Comments is loading...